Cisco Trusted Access mit Duo

Zero Trust für das gesamte Unternehmen

Cryptotrojaner, Cyberangriffe, Identitätsdiebstahl

Überblick aller Live Webinare

Dienstag, 16.05.2023 10 – 11:00 Uhr

Donnerstag, 15.06.2023 10 – 11:00 Uhr

Dienstag, 11.07.2023 10 – 11:00 Uhr

Dienstag, 16.05.2023 10 – 11:00 Uhr

Donnerstag, 15.06.2023 10 – 11:00 Uhr

Dienstag, 11.07.2023 10 – 11:00 Uhr

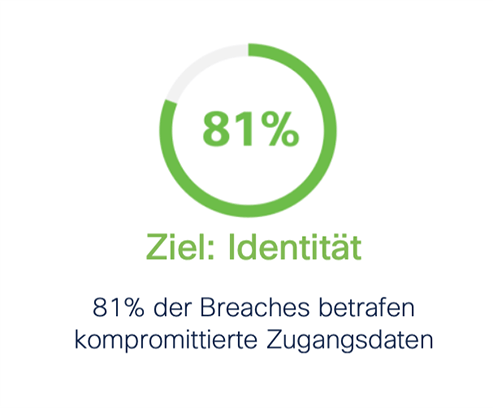

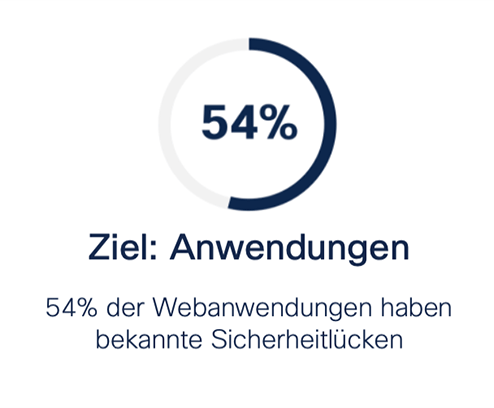

Ein neuer Sicherheitsansatz ist erforderlich – Zero Trust – um Identitäts-, Anwendungs- und Netzwerkbedrohungen zu begegnen.

Wie kann ich mich davor sicher und einfach schützen?

Wir bei Duo glauben, dass Benutzerfreundlichkeit ein Schlüsselelement zur Erhaltung effektiver Sicherheitslösungen ist: Wenn ein Benutzer nicht versteht, warum er überhaupt ein Sicherheitstool verwenden soll, wird er den Wunsch haben es zu umgehen. Somit ist ein effektiver Schutz nicht möglich. Bereits beim ersten Kontakt mit dem Netzwerk muss entschieden werden, unter welchen Bedingungen ein Nutzer und sein Gerät überhaupt Konnektivität herstellen dürfen. Der Zero Trust Gedanke fängt also schon auf dieser Ebene beim Nutzer an, egal wo sich dieser befindet und egal auf welche Ressource er zugreifen möchte.

Was ist der nächste Schritt, um den Zugriff auf Ihre kritischen Ressourcen zu sichern, nachdem Sie Ihre zentralen Authentifizierungsanforderungen erfüllt haben?

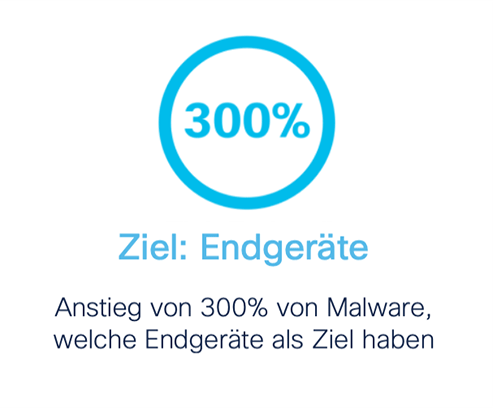

Ihre Benutzer sind validiert, stellen jedoch weiterhin eine Verbindung über ein Netzwerk von potenziell anfälligen Computern und Mobilgeräten her.

Wie können Sie feststellen, welche dieser Geräte gefährdete Endpunkte sind?

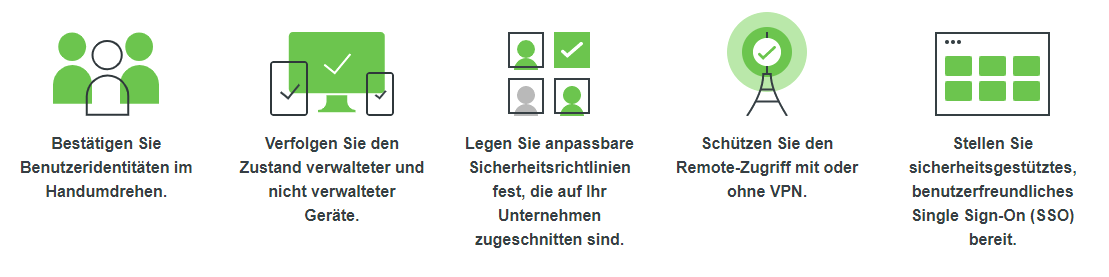

Mit Duo reduzieren Sie das Risiko für Datensicherheitsverletzungen proaktiv. Die Lösung überprüft die Identität von Benutzern, liefert Einblicke in jedes Gerät und setzt adaptive Richtlinien durch. So wird der Zugriff auf alle Anwendungen effektiv abgesichert. Die Multi-Faktor-Authentifizierung (MFA) und die Geräte- Vertrauenswürdigkeit von Duo sind ein guter Anfang für Unternehmen, um Mitarbeiter auf ihrem Zero-Trust- Weg zu schützen. Erfahren Sie mehr über die Sicherung von Workloads und Arbeitsumgebung in diesem Webinar.

In einer SANS-Umfrage unter IT-Fachleuten gaben 79% an dass die Suche nach gefährdeten Endpunkten „schwierig oder unmöglich“ ist. Das richtige Gleichgewicht zwischen Sicherheit und Benutzerkomfort zu finden ist entmutigend, insbesondere wenn BYOD und gehostete Anwendungen zum Mix hinzugefügt werden. Die gute Nachricht ist, dass es Möglichkeiten gibt dies zu vereinfachen und dieses Webinar zeigt Ihnen wie.